Dieser Köder ist für Banker unwiderstehlich

Die vielen Hürden beim E-Banking-Login und die häufigen Sicherheits-Trainings machen es immer wieder deutlich: Die Bedrohung durch Cyber-Kriminalität ist akut. Doch die Schwachstelle Mensch lässt sich immer wieder ausspielen, wie ein Beispiel zeigt.

Zwischen Banken und anderen Unternehmen einerseits und Cyber-Kriminellen andererseits herrscht ein richtiggehendes Wettrüsten. Die Unternehmen stehen dabei immer vor dem Dilemma zwischen Sicherheit und Benutzerfreundlichkeit.

«Ich bin überzeugt, dass ich E-Banking sehr sicher betreiben kann», sagte Thomas Alder, der Leiter der Fachstelle E-Channel Sicherheit und Organisation bei der Zürcher Kantonalbank (ZKB). Jedoch: «Vollständige Sicherheit gibt es heute sowieso nicht», sagte er am Finance Circle gestern Montagabend.

Keine vollständige Sicherheit

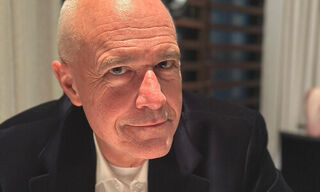

An diesem Anlass, welcher von der Zürcher Hochschule für Angewandte Wissenschaften (ZHAW) in Kooperation mit dem Zürcher Bankenverband (ZBV) organisiert wurde, diskutierte Alder mit Professor Bernhard Tellenbach und dem Sicherheitsexperten Ivano Somaini (Bild unten) über Social Engineering und Cybercrime.

Dass es die vollständige Sicherheit nicht gibt, liegt vor allem an der Schwachstelle Mensch. Bei 98 Prozent der Angriffe spielt das sogenannte Social Engineering – die Manipulation von Menschen über das Ausnutzen ihrer Instinkte und ihrer Leichtgläubigkeit – zumindest eine Rolle, wie IT-Forscher Tellenbach von der ZHAW sagte.

Schutzloser Instinkt

Als Beispiel nannte er die natürliche Konfliktscheu der meisten Menschen, die sich von Kriminellen ausnutzen lässt. Auch die Höflichkeit kann zur Schwäch werden: Gegen den Instinkt einem schwer beladenen mutmasslichen Arbeitskollegen eine Tür aufzuhalten, für welche man eigentlich einen Badge bräuchte, kann die beste Firewall nichts ausrichten.

Wie einfach es mit dieser zweiten Methode sein kann, in ein Gebäude einzudringen, zeigte Somaini in einem Video, in welchem er scheinbar spielend in eine Bank hereinkommt. Für Compass Security führt er solche Tests immer wieder durch.

Ausgelegte Köder

Sein liebster Trick sei allerdings das sogenannte Baiting, sagte er. Dabei legt er als Köder USB-Sticks aus, ebenso wie es mutmasslich auch Industriespione machen würden.

Von zehn ausgelegten Sticks, welche er zum Beispiel in Sitzungszimmern oder neben der Kaffeemaschine verteilt, werden acht tatsächlich in einen Computer gesteckt, sagte er. «Wenn «vertraulich» drauf steht, sind es zehn von zehn», fügte er mit einem Lachen hinzu.

Gefährliche SMS

Um wenigstens solche einfachen Angriffe zu erschweren, braucht es Training, waren sich die Experten einig. Dieses muss alle fünf bis sieben Monate aufgefrischt werden, zum Beispiel durch falsche Phishing-Emails, welche – falls der Mitarbeiter darauf hereinfällt – auf eine entsprechende Info-Website verlinken.

Somaini erinnerte allerdings daran, dass längst nicht mehr nur Emails mit Misstrauen betrachtet werden sollten. Auch Textnachrichten oder sogar Anrufe können einen falschen Absender vorgaukeln.

Den Kunden kennen

Auf diese Weise kommen Kriminelle zum Beispiel an Passwörter für E-Banking-Accounts. Um diese Nutzer zu schützen, muss vor allem die Überprüfung von Transaktionen gut funktionieren, sagte Alder.

Dabei könne zum Beispiel Künstliche Intelligenz helfen, welche das Kundenverhalten gut kennt. Wenn jemand, der regelmässig am Sonntagabend seine Rechnungen zahlt, plötzlich am Dienstagmorgen um 4 Uhr einen hohen Betrag überweist, sollte das sofort Alarm auslösen.

Problem der Kultur

Die menschlichen Fehler, welche diese Systeme ausbügeln müssen, lassen sich weder bei den Kunden noch bei den Angestellten ausbügeln. Bei Letzteren könnte Social Engineering in den letzten Jahren sogar noch einfacher geworden sein, mutmasste Somaini.

Die hohe Arbeitsgeschwindigkeit und der damit einhergehende Druck machten die Menschen unvorsichtiger, so der Experte. «Bei Banken ist das Problem nicht auf technischer Seite, sondern die Kultur.»